Trotz der umfassenden Bemühungen von Sicherheitsteams bleiben viele Angriffe noch immer unerkannt. Hacker umgehen Sicherheitskontrollen und kombinieren Sicherheitslücken, Fehlkonfigurationen und problematische Nutzeridentitäten, um durch laterale Bewegungen Zugriff auf kritische Systeme und Ressourcen zu erlangen. Ohne das Wissen, welche Schwachstellen sich zu Angriffspfaden kombinieren lassen, vergeudet Ihr Sicherheitsteam wertvolle Zeit mit wirkungslosen Fixes.

XM Cyber

Cybersecurity Exposure Management zur Erkennung sicherheitsrelevanter Schwachstellen in On-Prem- und Cloud-Umgebungen

Anwendungsfälle

Risk Exposure Reduction

Seien Sie optimal gegen unvorhersehbare Bedrohungen vorbereitet und reduzieren Sie strategisch die Angriffsfläche Ihres Unternehmens.

Hybrid-Cloud-Sicherheit

Zeichnen Sie Wege von Angreifern zu Ihren wichtigsten Ressourcen nach – von On-Prem- zu Cloud-Umgebungen und wieder zurück.

Reporting von Cyberrisiken

Weltweit herrscht in Unternehmen bei einer zentralen Frage noch immer Unklarheit: Sind unsere wichtigsten Systeme geschützt?

Ransomware-Readiness

Was Sie wissen: Irgendwo werden sich Angreifer einnisten. Was Sie nicht wissen: Wie wirkt sich dies auf Ihre wichtigsten Ressourcen aus?

Active-Directory-Sicherheit

Beseitigen Sie Schwachstellen im Zusammenhang mit Microsoft Active Directory – und verhindern Sie unerlaubte Zugriffe auf kritische Ressourcen.

SOC-Optimierung

Fortlaufende, autonome Tests erfassen Point-in-Time-Ereignisse und helfen SOC-Teams, Maßnahmen gegen IT-Angriffe richtig zu priorisieren.

Simulation von Sicherheitsverletzungen und Angriffen

Fortlaufende Angriffsmodellierung für die Echtzeit-Ermittlung von Bedrohungen und Sicherheitslücken – ohne Einbinden von Schadprogrammen.

Anwendungsfälle Simulation von Sicherheitsverletzungen und Angriffen

Fortlaufende Überwachung von Cybersicherheits-tools

Behalten Sie alle Lücken Ihrer Sicherheitskontrollen im Blick – und schließen Sie sie nachhaltig.

Anwendungsfälle Fortlaufende Überwachung von Cybersicherheits-tools

Warum eine Partnerschaft mit Westcon und XM Cyber

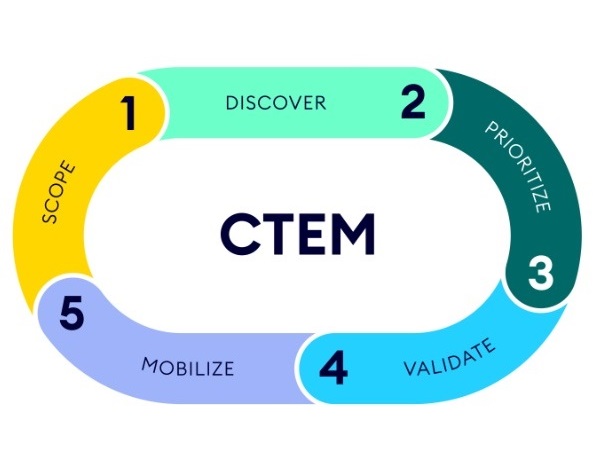

Mit CTEM (Continuous Threat Exposure Management) wird eine fortlaufende Analyse der gesamten Umgebung aus Netzwerken, Systemen, Ressourcen usw. möglich. Gefährdungen und Sicherheitslücken werden aufgedeckt und auf die Wahrscheinlichkeit, dass sie ausgenutzt werden könnten, hin untersucht. Auf diese Weise trägt CTEM zu einer stetigen Optimierung der Sicherheitslage bei.

Wie kein anderes Produkt deckt XM Cyber Gefährdungen auf, die weit über die klassischen Schwachstellen hinaus gehen, und nimmt auch Konfigurations- und Identitätsprobleme, die von Angreifern häufig ausgenutzt werden, in den Blick.

XM Cyber liefert damit den umfassendsten und smartesten Ansatz zur Analyse von Gefährdungen, der Konnektivität und dem Wert Ihrer verschiedenen Systeme und Ressourcen – für Remote-Geräte genau wie für On-Prem-Anlagen und Cloud-Systeme.

Für Gartner erweitern CTEM-Programme die „traditionelle Bewertung von Cybersicherheit.“ Sie nutzen Cybersicherheitstechnologien, um „den Umfang von Zyklen zur Gefährdungsbeurteilung an den spezifischen Unternehmensprojekten und kritischen Bedrohungsvektoren auszurichten“ und die „Gefährdung und entsprechende Schutzprioritäten von Unternehmen zu validieren, indem diese aus Angreiferperspektive betrachtet und die Effektivität von Sicherheitskontrollen und Incident-Response-Prozessen getestet werden.“

Erfahren Sie auf den Herstellerseiten mehr zum Thema CTEM